Como hackear aplicativos? É mais fácil do que você imagina…

Vivemos em um mundo pessoal e móvel, onde mais de 1,5 bilhão de novos telefones celulares embarcam a cada ano. As empresas que estão se adaptando de forma mais eficiente à “economia app” de hoje são as mais bem sucedidas em aprofundar o engajamento dos clientes e impulsionar novas receitas neste mundo em constante mudança. Onde abundam oportunidades de negócios, abundam oportunidades para” Black hats ” que conduzem atividades ilícitas e maliciosas.

Hacking de aplicativos móveis está se tornando mais fácil e mais rápido do que nunca. Vamos explorar porquê.:

- É rápido: a pesquisa da indústria descobriu que em 84 por cento dos casos, o compromisso inicial levou “apenas minutos” para ser concluído.

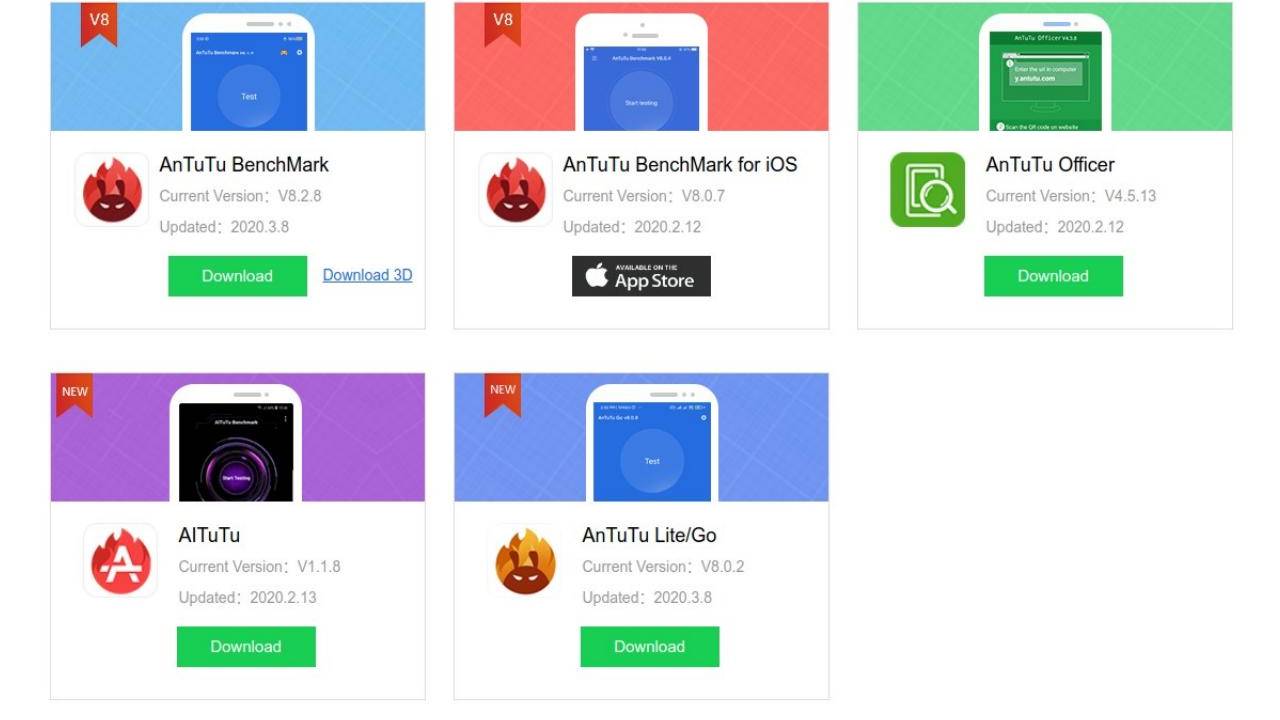

- É relativamente fácil: existem ferramentas automatizadas prontamente disponíveis no mercado para apoiar hacking, e muitas delas estão disponíveis gratuitamente!

Os aplicativos móveis são “frutas de baixa suspensão”: em contraste com ambientes Web centralizados, os aplicativos móveis vivem” na natureza”, em um ecossistema distribuído, fragmentado e não regulamentado de dispositivos móveis. Código binário desprotegido em aplicativos móveis pode ser acessado diretamente, examinado, modificado e explorado por atacantes.

Os Hackers estão cada vez mais apontando para alvos de código binário para lançar ataques em aplicações móveis de alto valor em todas as plataformas. Para aqueles de vocês que podem não ser familiares, código binário é o código que as máquinas lêem para executar uma aplicação — é o que você descarrega quando acessar aplicativos móveis de uma loja de aplicativos como o Google Play.

Vulnerabilidades de base binária exploráveis

Hackers bem equipados procuram explorar duas categorias de vulnerabilidades baseadas em binários para comprometer aplicativos:

Alteração de código ou injecção de código:

Esta é a primeira categoria de façanhas de vulnerabilidade baseadas em binários, em que hackers realizam modificações de código não autorizadas ou Inserir código malicioso em binários de uma aplicação. Os cenários de alteração de código ou de injeção de código podem incluir::

Um hacker ou utilizador hostil, modificando o binário para mudar o seu comportamento. Por exemplo, desativar controles de segurança, contornar as regras do negócio, restrições de licenciamento, requisitos de compra ou exibições de anúncios no aplicativo móvel — e potencialmente distribuí-lo como um patch, crack ou mesmo como uma nova aplicação.

Um hacker injetando código malicioso no binário, e então ou reembalando os aplicativos móveis e publicando-o como um novo aplicativo (supostamente legítimo), distribuído sob a aparência de um patch ou uma rachadura, ou sub-repticiamente (re)instalando-o em um dispositivo de usuário insuspeito.

Engenharia reversa ou análise de códigos:

Esta é a segunda categoria de vulnerabilidades Binárias exploráveis, em que binários móveis podem ser analisados estática e dinamicamente. Usando a inteligência recolhida a partir de ferramentas de análise de código e atividades, os binários podem ser engenharia reversa e código valioso (incluindo Código Fonte), dados sensíveis, ou IP proprietário podem ser retirados da aplicação e reutilizados ou re-embalados. Os cenários de ameaça podem incluir a engenharia reversa ou a análise de códigos:

Um hacker analisando ou invertendo a engenharia binária, e identificando ou expondo informações sensíveis (chaves, credenciais, dados) ou vulnerabilidades e falhas para uma exploração mais ampla.

Um hacker levantando ou expondo propriedade intelectual proprietária fora do binário de aplicação para desenvolver aplicações falsas.

Um hacker reutilizando e “copy-catting” uma aplicação, e submetendo-a a uma app store sob sua própria marca (como uma cópia quase idêntica da aplicação legítima).

Você pode ver exemplos desses hacks “trazidos à vida” no YouTube e um resumo das façanhas Binárias é fornecido em nosso gráfico abaixo.

Quer a sua organização licencie aplicativos móveis ou amplie a sua experiência com o cliente para a tecnologia móvel, a norma é que os hackers são capazes de invadir, infectar e/ou falsificar os seus aplicativos móveis